主页 > imtoken苹果版下载官网 > WireShark 黑客探索之旅(7)—勒索软件

WireShark 黑客探索之旅(7)—勒索软件

巨峰实验室·2016/04/14 10:11

作者:Mr.Right、公模、K0r4dji

免责声明:本文所提及的攻击方式仅用于揭露和打击恶意网络攻击。请勿模仿,否则后果自负。

0x00 前言

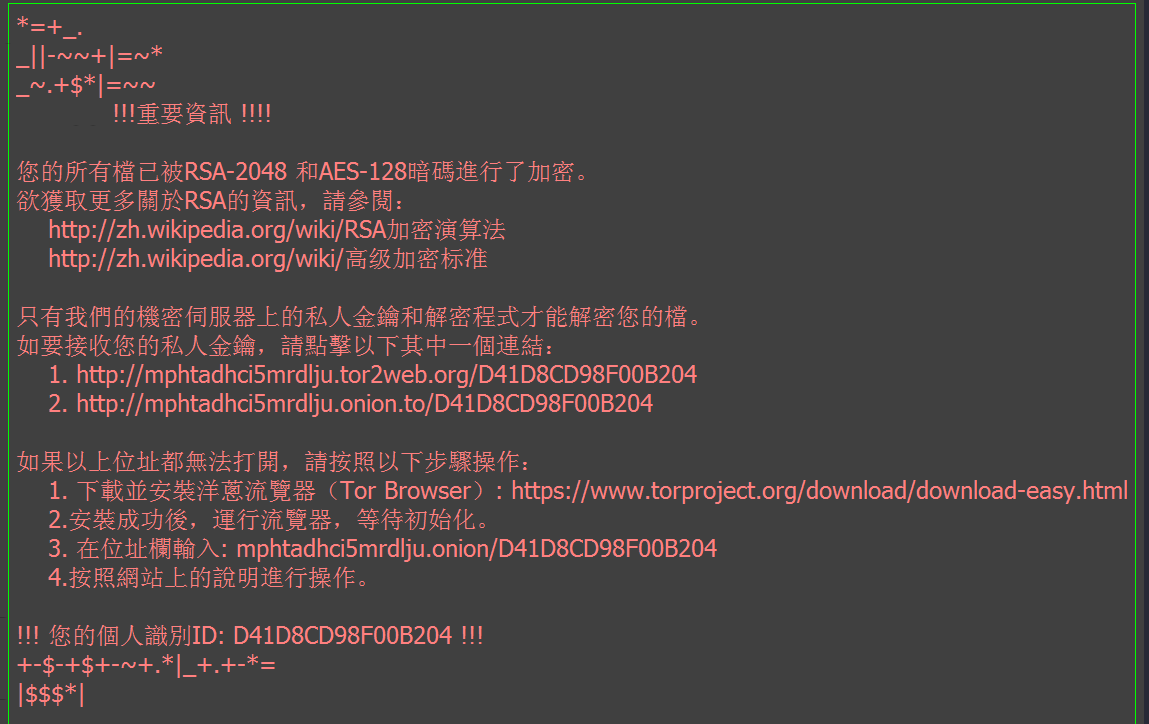

最近,越来越多的人被恶意软件程序勒索。电脑上很多重要文件都被加密无法打开,只能支付赎金解密文件。

这类病毒的详细分析案例网上有很多,这里不再赘述。本文分享主要通过WireShark从流量分析中判断勒索病毒,进而进行深入分析。

0x01 截获的电子邮件样本

通过监控某政府邮件服务器,发现近期有大量用户收到了这封欺诈性勒索邮件。邮件的发件人一般是陌生人,收件人指向明确,并附有与收件人同名的ZIP附件。邮件内容一般为“请查看附件中的XX,为避免罚款,必须在X小时内付款”。欺诈威胁的内容。

解压ZIP附件找到病毒文件。

0x02 WireShark 分析

对于邮件协议的分析,我们首先按照OSI七层模型对其数据进行建模,分析网络协议的每一层,最后总结其安全性。 (同样适用于其他协议)

(一)物理层分析

暂时没有分析。

(二)链路层分析

因为流量接入点是邮件服务器的边界出口,所以多为SMTP数据。数据链路层帧格式为以太网帧(Ethernet II),共14个字节。前12个字节代表两端的MAC地址,后两个字节0x0800代表IPV4协议。

本层数据无异常。

(三)网络层分析

从网络层数据开始,我们会逐渐发现异常。当然,这些数据在网络层对我们有用的是源IP地址和目的IP地址。源地址10.190.3.172是邮件服务器地址,目的地址191.102.101.248 (哥伦比亚)是发件人地址。

简单地做几个测试,发现有异常:

191.102.101.248没有打开TCP25端口;

191.102.101.248与elynos.com无关;

发件人邮箱初步判断为伪造。

(四)传输层分析

我们简单统计了数据的TCP25端口,发现在包数等于28的附近,有大量来自不同IP的邮件邮箱勒索要求48小时,字节长度基本一致。不寻常的电子邮件。

提取一个follow tcpstream,可以看出也是勒索邮件。

(五)会话层分析

SMTP协议在会话层的一般分析元素包括:认证过程、收发关系、加密协商、报头协商等。

跟踪一封邮件的TCPStream会话,从外面可以看出邮件的发件人是一个“陌生人”。

我们总结了一些电子邮件的发送和接收关系。可以看出,虽然发送的是同一封勒索邮件,但其发件人地址为了避免垃圾邮件过滤,伪造了大量的邮件地址和域名。

(六)表示层分析

表示层的分析元素一般包括代码和列表。由于这封邮件是正常的通讯邮件,所以在表现层不存在异常因素。

(七)应用层分析

对于本案例,应用层分析目标包括:邮件正文内容的安全性、邮件附件的安全性、是否为垃圾邮件等。

1.方向性:收件人邮箱名称为:[emailprotected],邮件正文称为“dear voice5”,邮件附件名称为“voice5_*.zip”。可以看出,这封敲诈邮件是欺诈点击率,是通过简单的社会工作进行的。

2.消息正文:

“请查看附件中的账单。

为了避免罚款,您必须在 48 小时内付款。”

明显的诈骗威胁内容。

3.保存此电子邮件以获取附件。通过分析,可以确定附件是勒索病毒。 (本文不详)

0x03 勒索软件分析

(注:本章不全属于Wireshark分析的范围)

(一)病毒初始化文件

1)一共有6个病毒文件,其中红框内的3个文件是隐藏文件,js文件是引导用户打开的文件。为了防止杀毒软件查杀病毒,首先将病毒文件按照pe结构进行分离,js命令将pe文件组合成一个完整的bin文件。

2)合并后的病毒文件会放在c:\User\Username\Appdata\Local\temp目录下邮箱勒索要求48小时,然后后台运行。如下图红框所示

在 IDA 中打开 bin 文件。大块的加密数据文件。如下图:

(二)病毒行为

1)病毒只有解密还原后才能正常执行。病毒文件经过大量的乘除算法,通过VirtualAlloc将一段代码存入内存,然后调用RtlDecompressBuffer解压,恢复内存中的代码。所有 API 函数都是动态调用的。下图是恢复数据的一小部分内容。

2)在内存中解密,申请分页,具备执行能力。

3)病毒会在HEKY_CURRENT_USER下创建一个属于用户的key值。

4)病毒会判断系统版本:从Win2000、xp到最新的Win10和Win Server 2016;

由于我们的虚拟机是win7;所以这里判断win7 zh代表中国。

病毒开始构建连接,准备发送到作者的服务器。结构如下:

Id=00&act=00&affid=00&lang=00&corp=0&serv=00&os=00&sp=00&x64=00;

显然这是获取系统的一些信息,包括ID号、版本号、语言等。

要提交的病毒网址:

下面的 IP 地址;都尝试连接一次。

通过wireshark截取的数据,我们发现部分IP地址的php页面已经丢失。

另外,病毒尝试连接一些c&c服务器的URL,其中一些如下:

5)如果病毒c&c服务器没有返回信息;病毒一直处于等待状态。

6)受感染的文件。第一个循环遍历扫描的文件。

下图是病毒要修改的文件格式:

文件名生成的部分算法:

文件名的修改过程分为两部分,前半部分代表系统的key值,后半部分由算法生成。文件名重命名加密算法的部分过程,从“0123456789ABCDEF”中随机选择一个字符作为文件名的一部分。随机函数使用 CryptGenRandom()。

文件内容加密的整体流程:

首先以只读方式打开文件以防止其他文件访问其内容,然后通过AES-128算法对内容进行加密,最后替换文件。完成文件加密。

文件内容:使用 AES-128 位算法加密。

打开文件

将加密数据写回文件:

然后通过API函数替换文件。

8)桌面背景改为:

0x04 总结

此类勒索邮件的标题、正文和附件内容基本相同,只是对收件人姓名稍作修改。

为了逃避邮件过滤系统,发件人邮箱使用和伪造大量不同的 IP 和电子邮件地址。

虽然这个勒索病毒最终需要通过对附件样本的分析来判断和确认,但是通过流量分析可以发现很多异常,可以在流量通信层面进行总结和阻断。

随着大量比特币病毒流入中国,各种勒索活动日益增多。对应这个病毒,我觉得预防大于修复。由于比特币病毒文件的加密算法部分比较复杂,恢复的可能性很小。而且每台机器都不一致。因此,我们尽最大努力防止它发生。以下几点需要我们更加警惕:(1)及时更新杀毒软件。(2)注意防止各种不清楚的邮件附件。(3)备份重要信息到其他存储介质。